[讀者回函]最早吃龍蝦(Clawdbot-Moltbot)的人,你的資訊安全素養達標嗎?

First Movers, First Targets: Is Your Security Literacy Ready for AI Agents?

序言

2026 年 1 月,Anthropic 推出了類似 Claude Cowork 的沙箱式代理工具。我原本以為這只是另一個「AI 助手」的產品發布,直到我看到安全研究者如 Simon Willison 的分析報告。

他們指出:Anthropic 採用了類似 Artifacts 沙箱的隔離執行環境。簡單來說,這類工具在你的桌面上開了一個「獨立的安全小房間」(虛擬環境),讓 AI 在裡面動手做事,而不會弄亂你房間裡的其他東西。

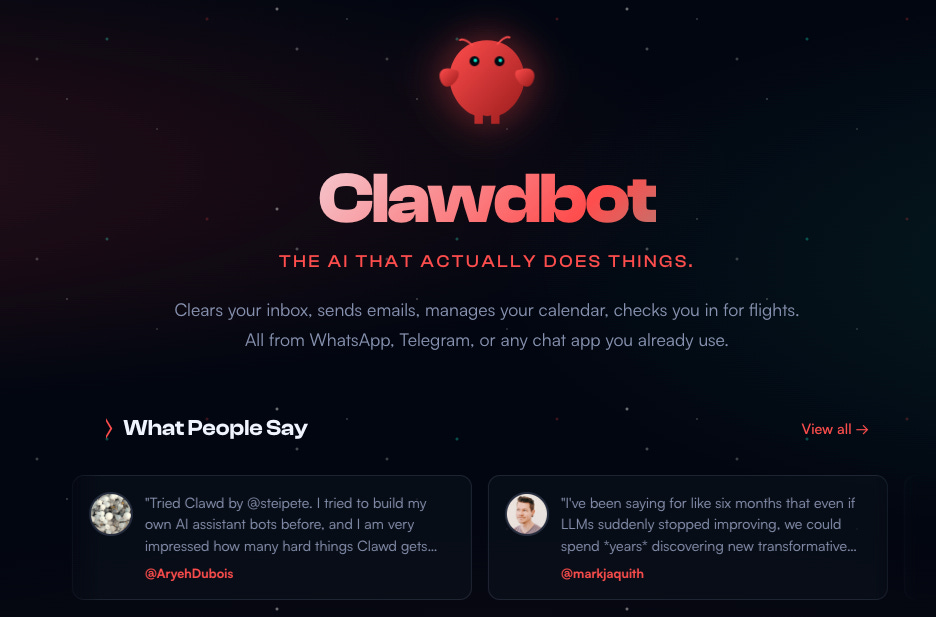

這是負責任的設計。但兩週後,當 Clawdbot 在 2026 年 1 月爆紅,Mac mini 銷量暴增,矽谷開發者競相部署自託管 AI 代理時,我看到了一個截然不同的故事:大多數早期使用者缺乏基本的資訊安全素養,正在把自己變成活靶子。

這篇文章,我想帶你理解一個關鍵問題:當 AI 從「對話體」進化為「執行體」時,誰該為安全負責?Anthropic 的沙箱式代理選擇了「設計者承擔」,Clawdbot 選擇了「使用者承擔」。但現實是:優雅的架構架不住不當的部署。

從資訊研究與 HCI 的角度來看,Clawdbot 不是單一專案的失敗,而是「設計者把安全當成選項、把風險轉嫁給使用者」的典型案例。這正是我在研究裡關心的那種「看似賦權、實則加重負擔」的暗黑設計模式。

Claude Cowork vs Clawdbot:兩種設計哲學的對決

Anthropic 的沙箱式代理是「安全的助手」—用類似 Artifacts 沙箱的虛擬環境解決了權限問題,使用者無需懂安全就能用。Clawdbot 是「授權過度的副手」—給你鑰匙管整個家,但門沒鎖好。當 200+ 個 Clawdbot Gateway 在 Shodan 上裸奔時,我們看到的是「安全預設」與「安全選項」兩種設計哲學的現實對決。

你可能會問:「這兩個工具到底差在哪裡?」

讓我先解釋一下背景。Anthropic 推出的沙箱式代理工具(類似 Claude Cowork 的概念)採用類似 Artifacts 沙箱的隔離執行環境。它不是另一個聊天機器人,而是讓 Claude 從「對話體 AI」變成「執行體 AI」—它能思考、它能操作、它能自我管理。關鍵是,Anthropic 在設計階段就內建了安全隔離(虛擬環境),使用者無需額外配置。

但兩週後,開源社群推出了 Clawdbot—一個自託管的 AI 代理工具。它的設計理念是優雅的:本地運行、隱私友好、掌控權在使用者手中。這與 Claude Cowork 的「安全小房間」理念,以及在 HCI 研究中強調的「使用者代理」與「負責任 AI 設計」完全一致。

但現實是殘酷的:優雅的架構架不住不當的部署。

Claude Cowork 的安全隔離是預設的—Anthropic 在設計階段就內建了虛擬環境,使用者無需額外配置。但 Clawdbot 的安全設定是選項的—開發者提供了工具,但把安全責任推給了使用者。結果是:數百個 Gateway 在公網上裸奔。

根據安全掃描工具 Shodan 的最新掃描(2026/1/26),已有 200+ 個 Clawdbot Gateway 實例在公網上裸奔—18789 端口無認證暴露,任何人都能直接存取。 這不是理論上的漏洞,而是正在發生的主動威脅。

理想與現實的斷層:為什麼「本地運行」不等於「安全」?

大多數早期使用者認為「自己電腦上運行就是安全的」。他們忽略了一個基本事實:本地運行只意味著你掌控代碼,不意味著你掌控網路安全。當你把 Gateway 暴露在公網時,攻擊者不需要破解代碼,只需要連接端口。

你可能會問:「Shodan 是什麼?為什麼 Gateway 暴露在公網上會這麼危險?」

讓我解釋一下。Shodan 是一個網路設備搜尋引擎,它會掃描整個網際網路,找出所有連接到公網的設備。當你在 Shodan 上搜索 Clawdbot Gateway 時,你會看到 200+ 個實例(2026/1/26 最新掃描),它們的 18789 端口完全開放,沒有任何認證保護。

這意味著什麼?意味著任何人都可以連接到這些 Gateway,就像你走進一間沒有鎖的房間一樣。

你的 Mac mini 正在成為攻擊者的免費算力

「Clawdbot is awesome 🦞 But I just checked Shodan and there are exposed gateways on port 18789 with zero auth. That’s shell access, browser automation, your API keys. Cloudflare Tunnel is free, there’s no excuse.」 — Luis Catacora (@lucatac0), X, 2026

攻擊者無需竊取密碼、無需社交工程、無需零日漏洞。只需在 Shodan 上搜索 Clawdbot Gateway,掃描端口,連接即可。你的 Mac mini 成為攻擊者的算力—他們可以直接調用你的 Claude API、執行 shell 指令、控制瀏覽器。

Keep reading with a 7-day free trial

Subscribe to AI 素養與隱私體驗 to keep reading this post and get 7 days of free access to the full post archives.